tailscaleの導入と使い方

今回はVPNサービスとして人気のtailscaleについて紹介します。

VPN(Virtual Private Network)は、パケットの暗号化とカプセル化・トンネリング技術を使用してネットワーク上に構築した 仮想的なプライベートネットワークです。

VPNを利用してネットワーク通信をすることで、第三者が盗聴できる余地のあるワイドエリアネットワーク(WAN)上でもプライベートネットワークのような データの機密性を維持した安全な通信ができます。

VPNは既存のインターネット回線を使用するインターネットVPN、プロバイダーが管理する閉域網を使用するIP-VPNなどがあります。

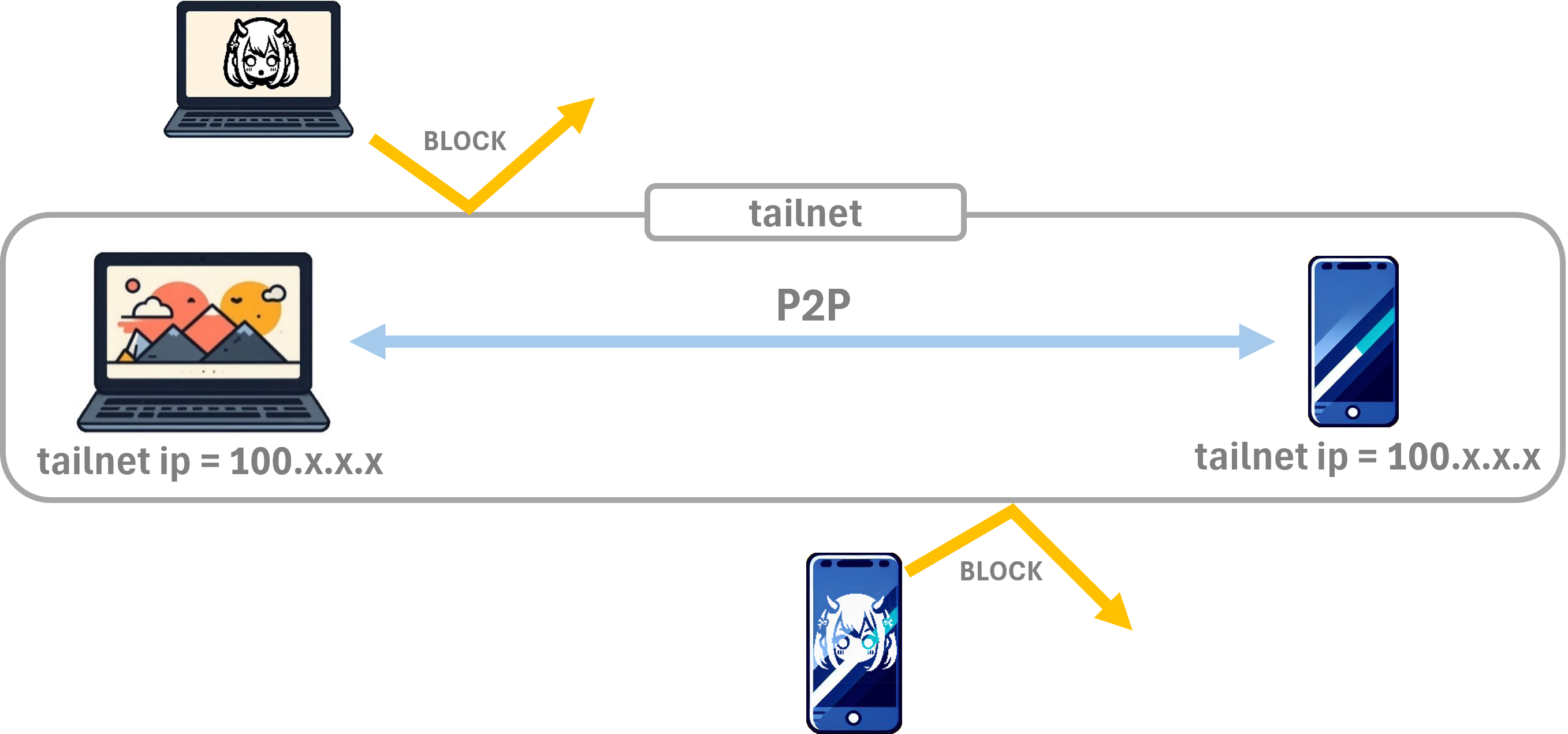

そんな中、tailscaleはインターネットVPNに分類されるP2P型のVPNサービスです。

tailnetと呼ばれるユーザーアカウントに紐づいた独自ドメインネットワーク内でP2P通信を実現します。

VPNサーバーで通信を集中制御していないため、tailscale利用者の同時接続数の影響によって通信速度が落ちるような心配はありません。

そんな特徴を持つtailscaleについて、この記事ではその導入と使用方法を紹介したいと思います。

目次

tailscaleの導入と接続

- 【Windows】アプリインストールとVPN接続

- 【Ubuntu(Linux)】アプリインストールとVPN接続

- 【Android】アプリインストールとVPN接続

tailscaleの使い方

tailscaleを利用する上で知っておきたい知識

導入方法と使い方を紹介する前にtailscaleを利用する上で知っておくと良い基礎知識について説明します。

tailnet

tailscaleは、アカウントに紐づいた通信デバイス(スマホやパソコン)同士をtailnetと呼ばれる仮想的なプライベートネットワーク内で相互接続します。 これにより、tailnetを通信インフラとした端末間のP2P通信を実現します。

tailnetはWAN上に構築されますが、通常のプライベートネットワークのように同一ネットワーク(tailnet)内に配置されたデバイス同士は 透過的なアクセスができる一方、外部ネットワークからtailnetへの能動的なアクセスはできません。

これによって、遠く離れたデバイス同士も安全に通信することができます。

tailnetは各ユーザーアカウントに応じて専用のものが作成されます。作成されるタイミングはユーザーが初めてtailscaleにログインしたときです。

tailnetができることは、ユーザーが選択したtailscaleのプランによって決まります。

今回、この記事で試した無料プランでは以下のことができます。

Free Plan

- 最大100台のデバイスと3人のユーザーまでTailscaleの機能を無料で利用

- 登録デバイス同士のP2P通信

- MagicDNS機能

- ACL機能

- ユーザー承認機能

- シングルサインオン対応

基本的にどのプランも使い方は同じです。

※有料プランはいくつか種類がありますので、知りたい方は以下のURLのプラン案内を確認してください。

MagicDNS

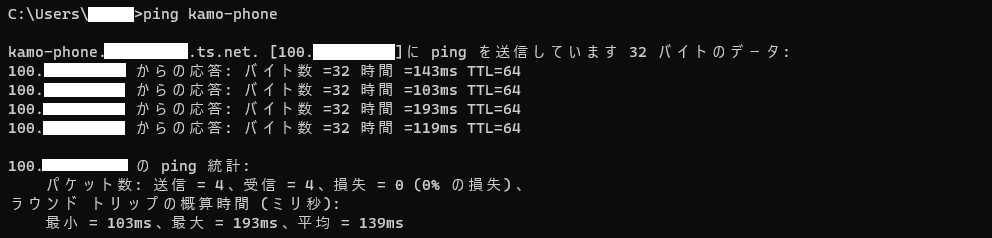

MagicDNSは、tailnet内の各デバイスに対してDNS名を自動で割り当てる機能です。 これにより、tailnet IP(100.x.x.x)を毎回覚えなくても、ホスト名で通信できます。

例えば、通信対象のデバイスのホスト名がkamo-phoneだった場合、 tailnet ip(第1オクテットが100から始まるtailnet専用の端末IPアドレス)を指定する代わりに kamo-phoneを指定して通信できます。 ※下に掲載したコンソール画面はkamo-phoneに対してpingコマンドを実行した結果です。

MagicDNSでは、各デバイスに <machine-name>.<tailnet-name>.ts.net 形式の名前が割り当てられます。通常は検索ドメイン設定により、 短縮名(例:kamo-phone)でもアクセスできます。

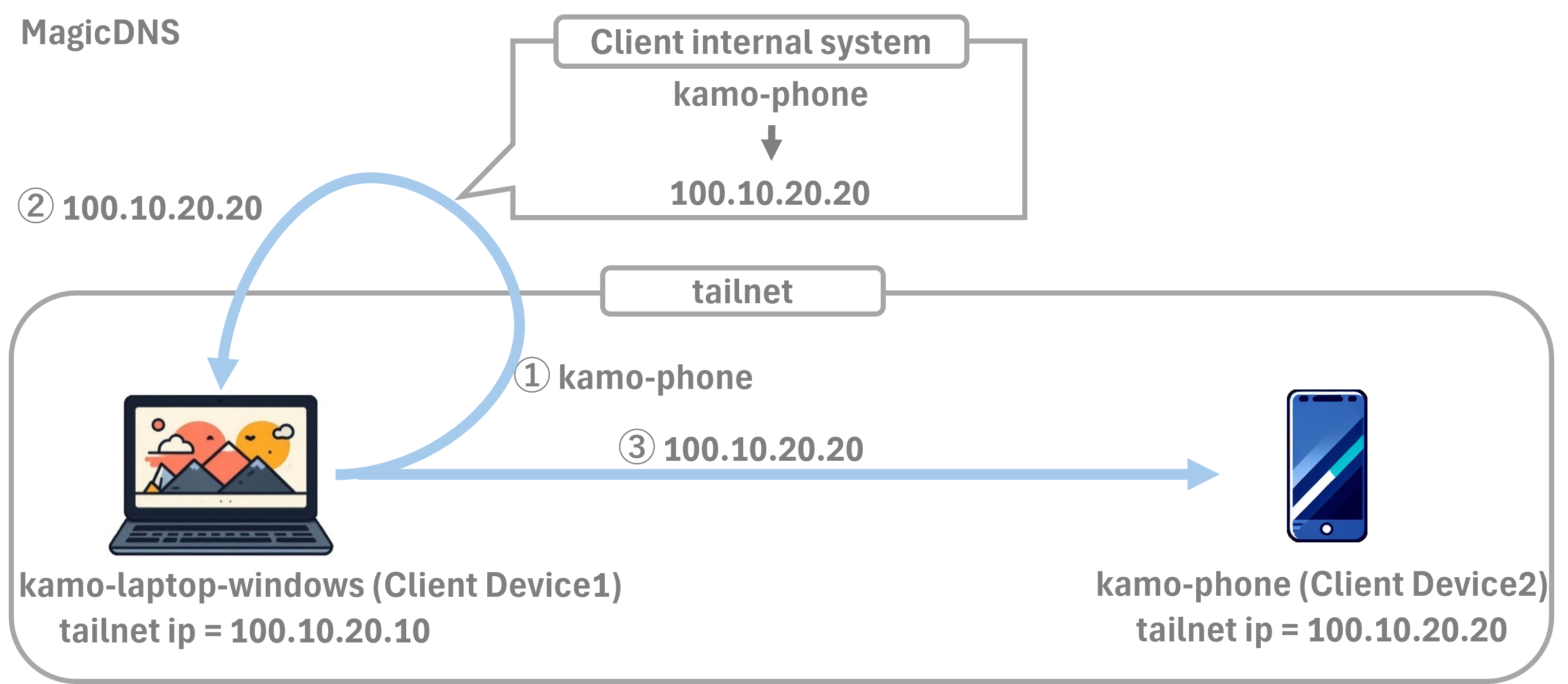

問い合わせ自体はOSのDNSリゾルバが行い、Tailscaleクライアントが設定したDNS経路を通じて解決されます。

そのため、MagicDNSは「OS標準の名前解決」と「TailscaleのDNS設定」を連携させて動作する仕組みです。 クライアント用tailscaleアプリを導入し、tailnetに参加すると利用できます。

tailnet内デバイス名の解決はMagicDNSで行われ、tailnet外ドメインの解決は 管理コンソールのDNS設定(上流DNS)に従って処理されます。

そのため、MagicDNSを有効にすると次の図のようにホスト名からtailnet IPへ名前解決し、 その結果として対応が取れたIPアドレスで通信を開始できます。

冒頭の例で言えば、デスクトップパソコンkamo-laptop-windowsのコンソールでping kamo-phoneを実行 すると、まずkamo-laptop-windowsのシステム内部が持つ名前解決の仕組み(※)を使用してホスト名kamo-phone とtailnet ip(例:100.10.20.20)の対応を取ります(①と②)。

その後、得られたIPアドレス(100.10.20.20)でtailnet内に通信リクエストを送信します。(③)

MagicDNSが機能することで、tailscaleを利用するユーザーは自分のデバイスのIPアドレスを覚える必要はありません。

※実際の反映先はOSや構成によって異なります。例えばWindowsではhostsに反映される場合があり、 Linuxでは/etc/resolv.confやsystemd-resolved経由の設定として確認できる場合があります。

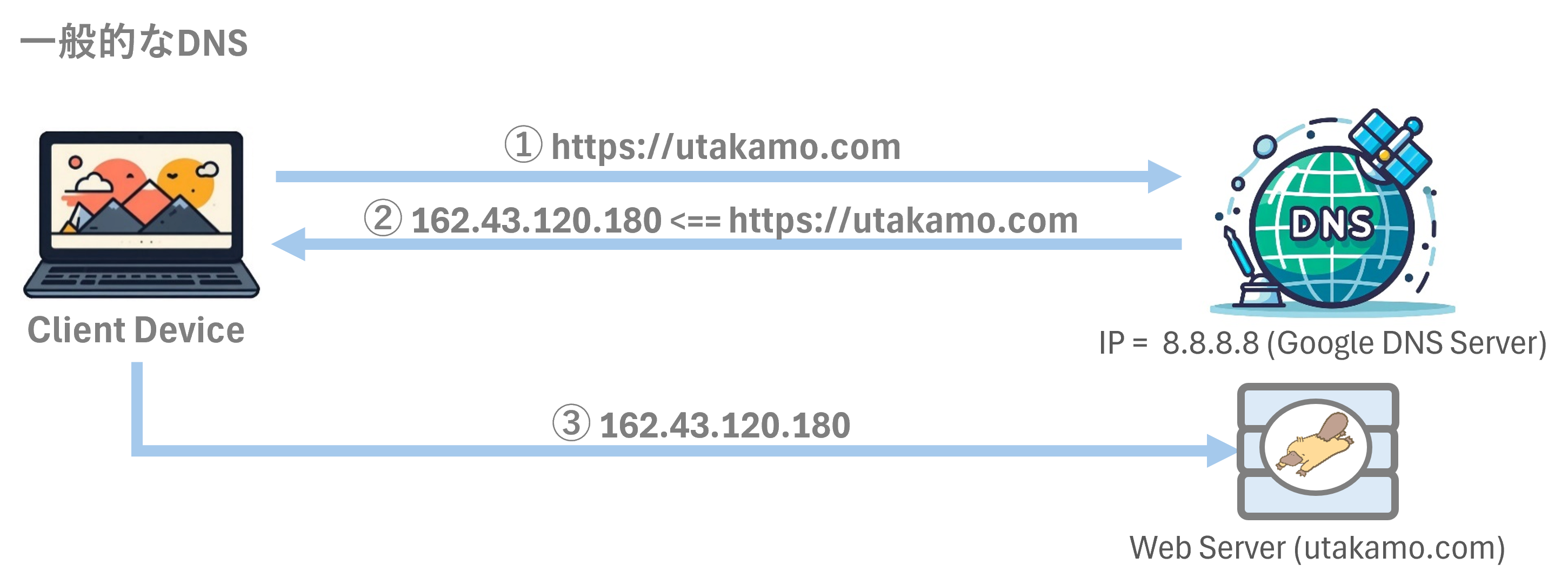

一般的に言われるDNSとは?

DNSとは、以下のようにユーザーのクライアント端末がWebサイトにアクセスする際、入力したURLドメインをIPアドレスに変換するための仕組み・機能を指します。

ユーザーがWebブラウザでhttps://utakamo.comと入力して アクセス(①)を試みると、DNSサーバーによって名前解決(②)が行われます。その後、utakamo.comのIPアドレスを基に、WebサーバーにHTTPリクエストが送信されます(③)。

このように、DNSとはWebサーバーのドメイン名とIPアドレスの名前解決をする際に使用される仕組みです。

tailscaleのアカウント作成

ここからはtailscaleの導入方法について紹介します。

まず、tailscaleを利用するためには、専用アカウントを以下の公式サイトで作成する必要があります。

事前にGoogleやMicrosoftなどのアカウントを持っていると、とても簡単にtailscaleアカウントが作成できます。

アカウント作成手順は以下の通りです。

アカウント作成

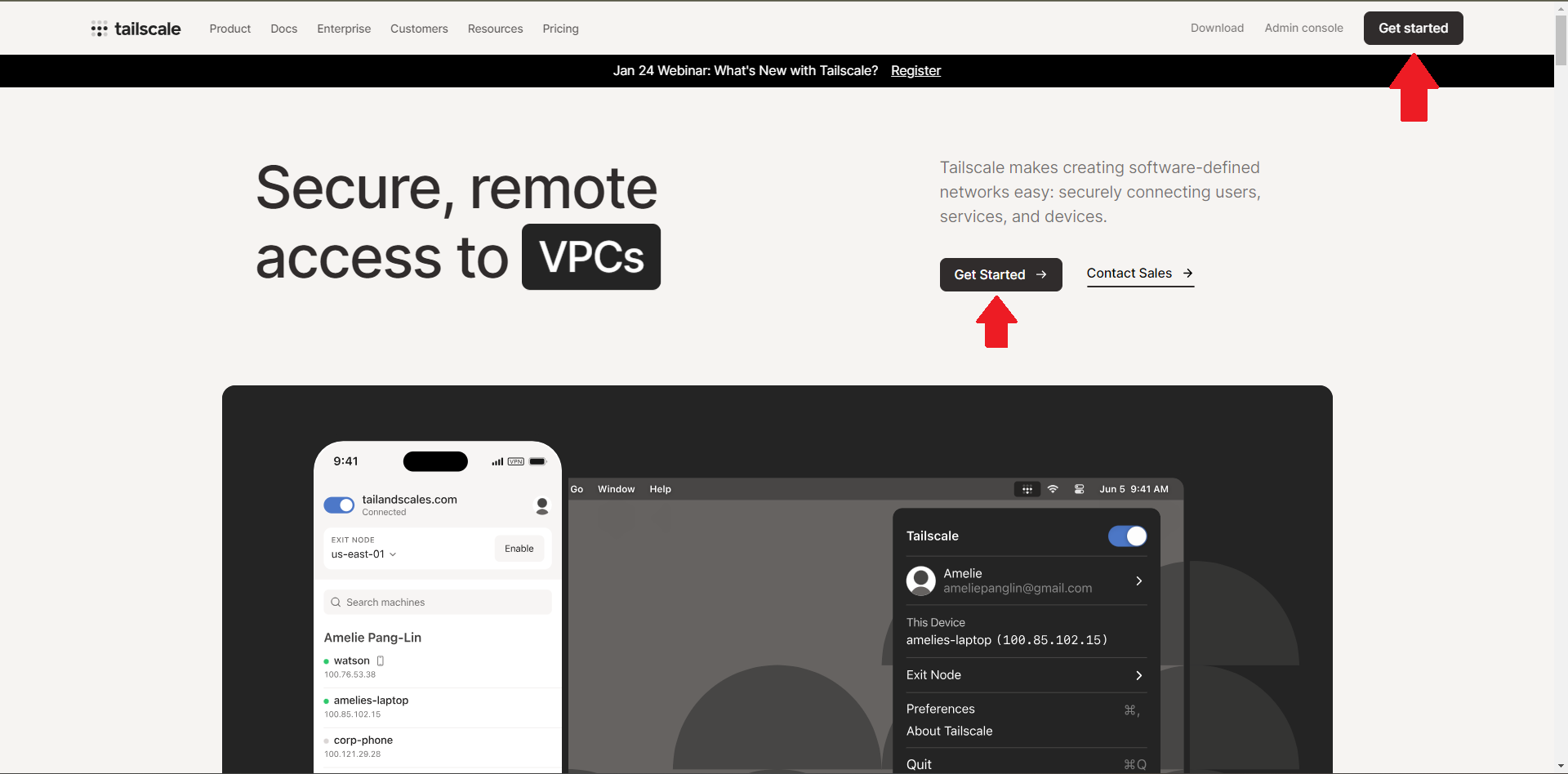

最初に公式サイトのトップページにあるGet Startedをクリックします。

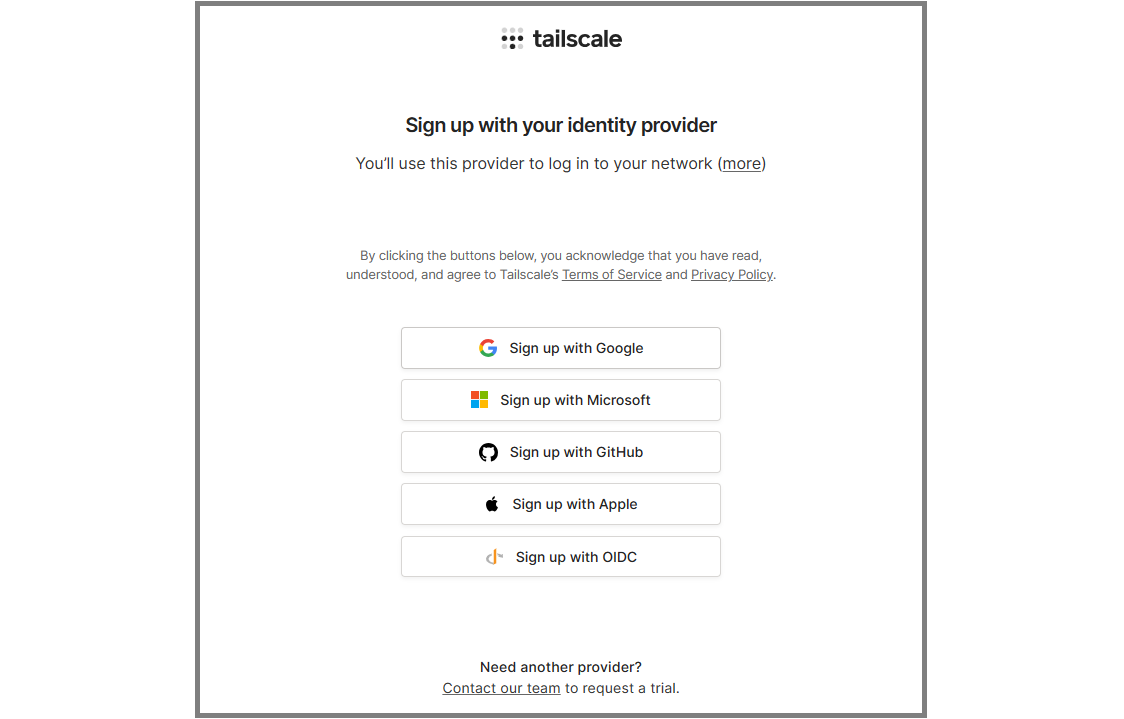

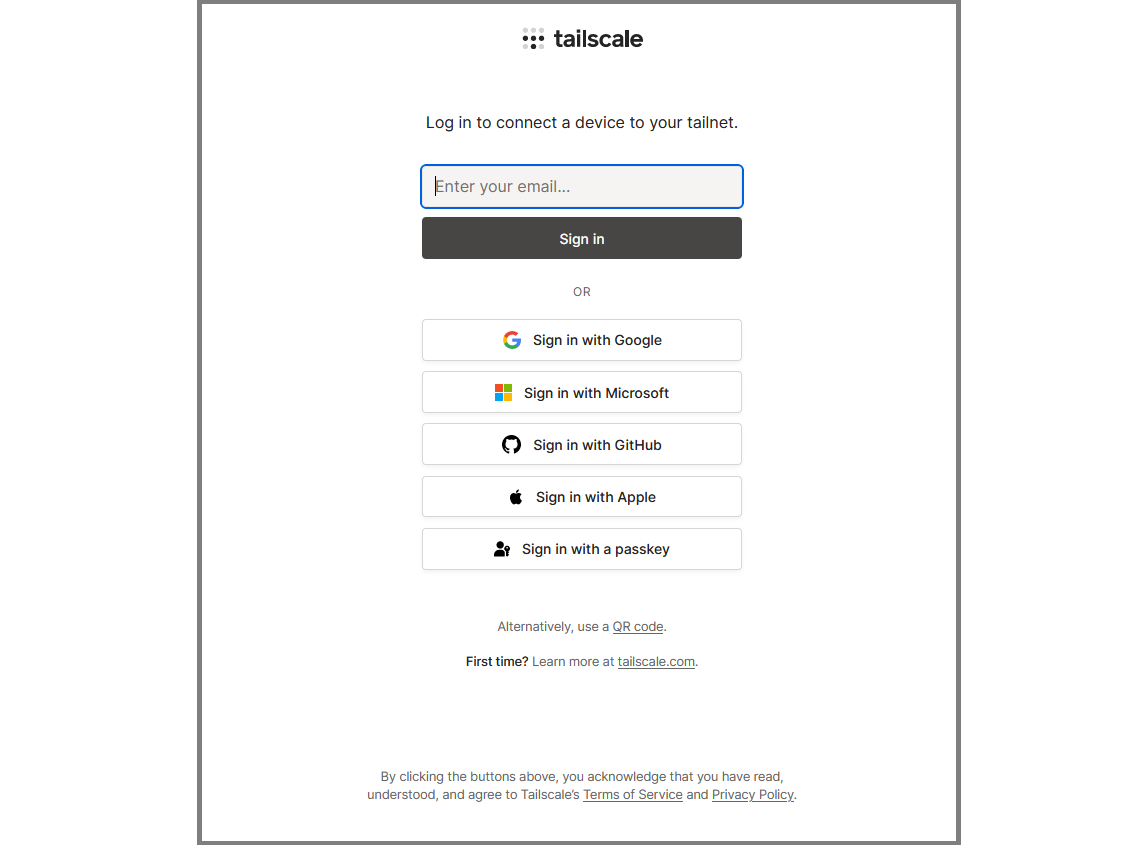

すると次のように、GoogleやMicrosoftアカウントによるログイン認証の選択画面が表示されます。 読者ご自身が予め利用しているであろうサービスのアカウントを以下からクリックしてtailscaleにログインしてみてください。

今回、私はGoogleアカウントでtailscaleにログインしてみました。

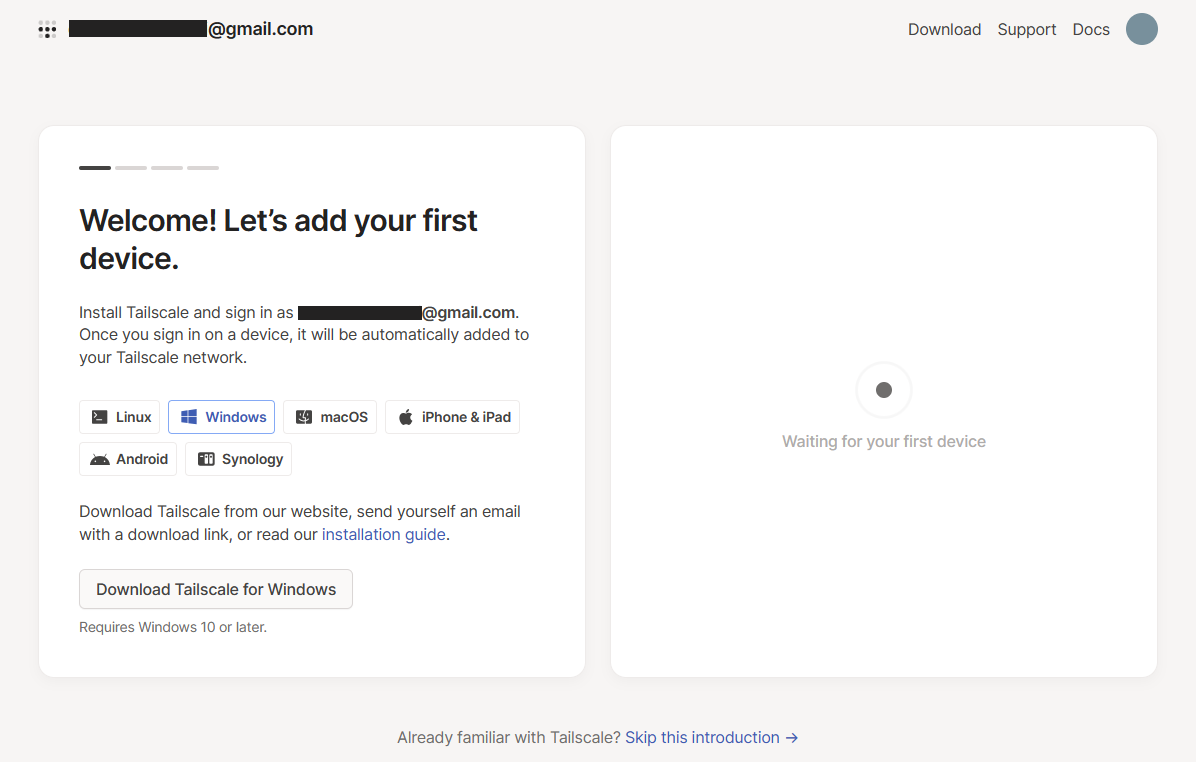

ログインが成功すると、次のユーザー管理画面に遷移します。 初回ログイン時はVPN接続登録をしたデバイスは存在しません。そのため、右側にWaiting for your first deviceというメッセージが表示されます。 またこの時に、左側に各デバイスのクライアント用tailscaleアプリのインストール案内も表示されます。

ということで、簡単にtailscaleにログインできました。

次節からは各デバイス(プラットフォーム)別にクライアント用tailscaleのインストールとVPN接続について紹介します。

【Windows】アプリインストールとVPN接続

クライアント用tailscaleアプリのインストール

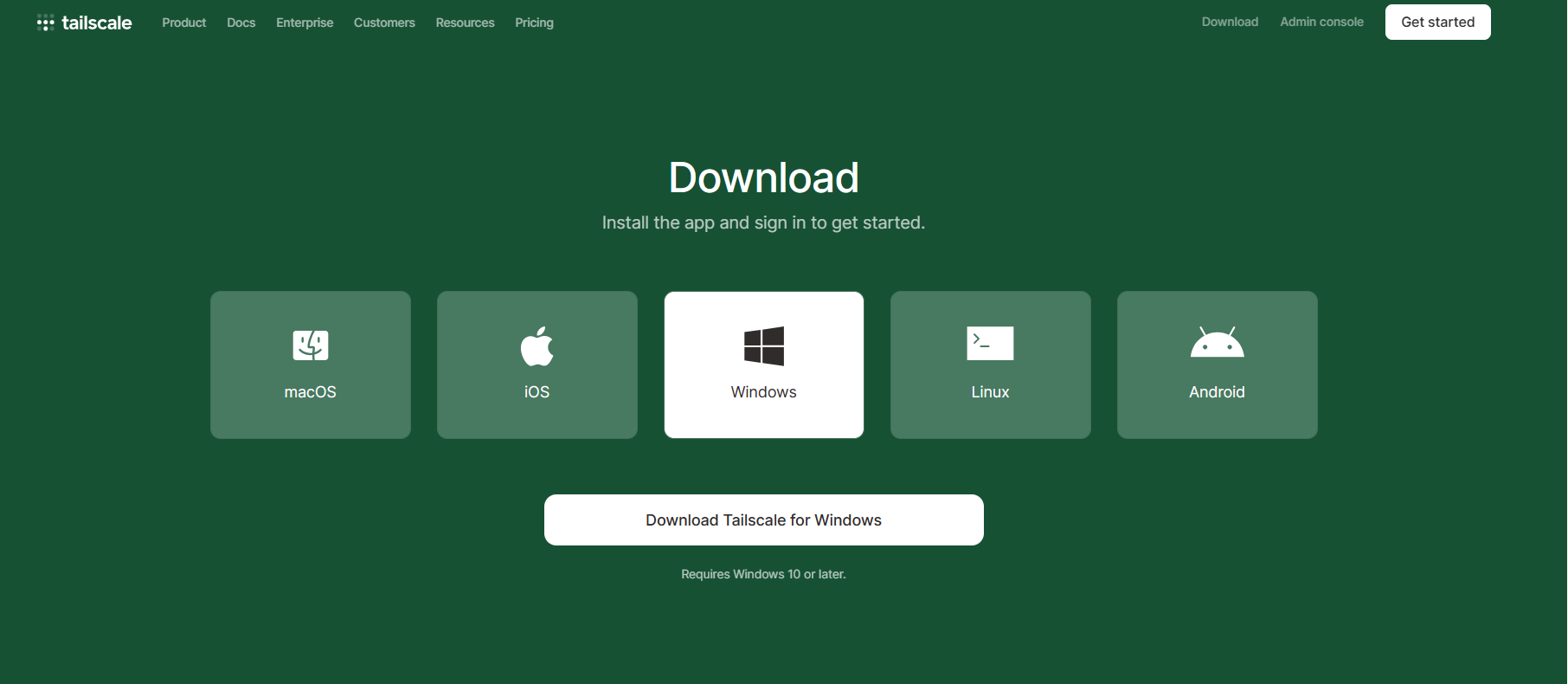

Windowsのクライアント用tailscaleアプリは以下の公式サイトのダウンロードページから入手できます。

クリックしてアクセスすると、次の画面が表示されますのでWindowsを選択し、下部のDownload Tailscale for Windowsを押します。

クライアント用tailscaleアプリのインストーラがダウンロードされますので、ダウンロード完了後に起動します。

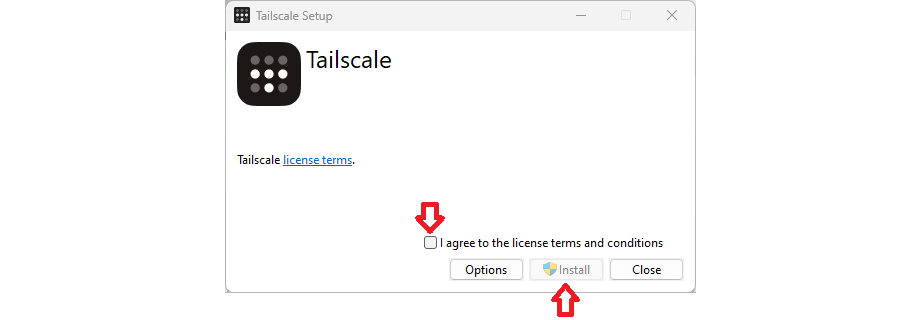

すると、次のダイアログが表示されます。チェックボックスにチェックを入れてinstallボタンをクリックしてインストールを開始してください。

インストール完了後はCloseボタンを押してインストーラを終了します。

以上で、tailscaleを使用する準備がすべて整いました。

次の節で、ここでインストールしたtailscaleアプリを使用してWindowsデバイスをVPN接続してみます。

VPN接続

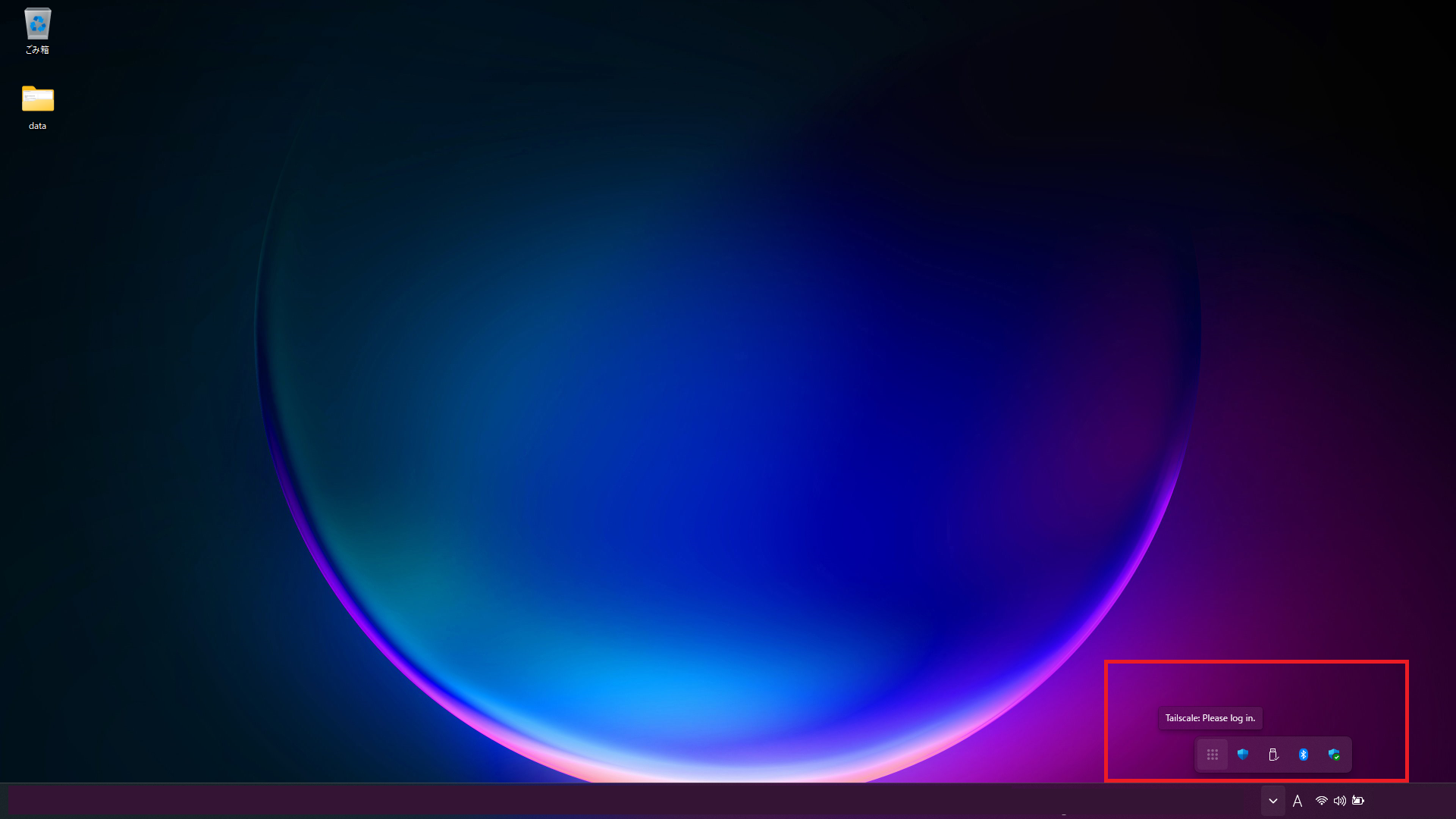

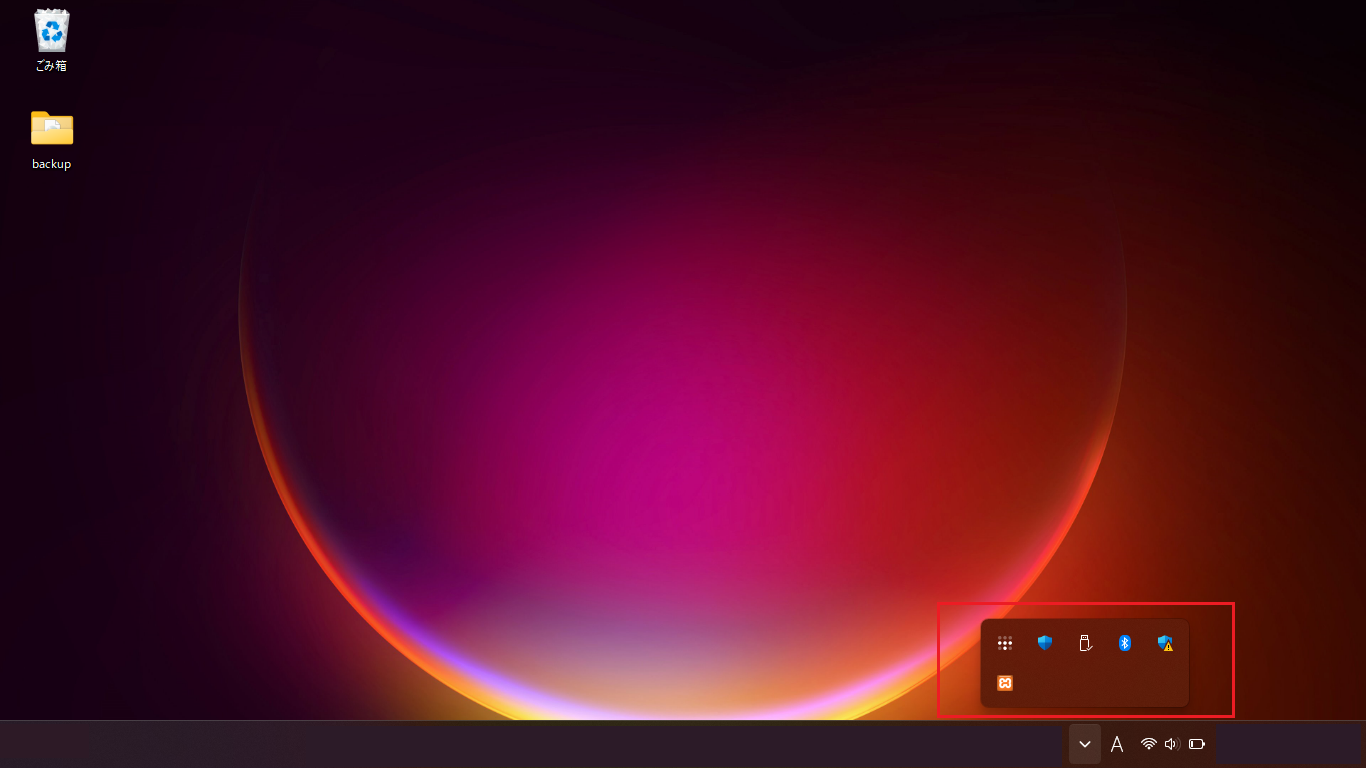

上記の作業でクライアント用tailscaleアプリがインストールされたら、Windows画面右下の通知領域で隠しアイコン(^)を開いてください。 次の図のように、tailscaleのアイコンが存在するはずです。

このアイコンをクリックすると、次のログイン認証画面が表示されますので初回ログイン時と同じように既に持っている サービスのアカウントで認証します。

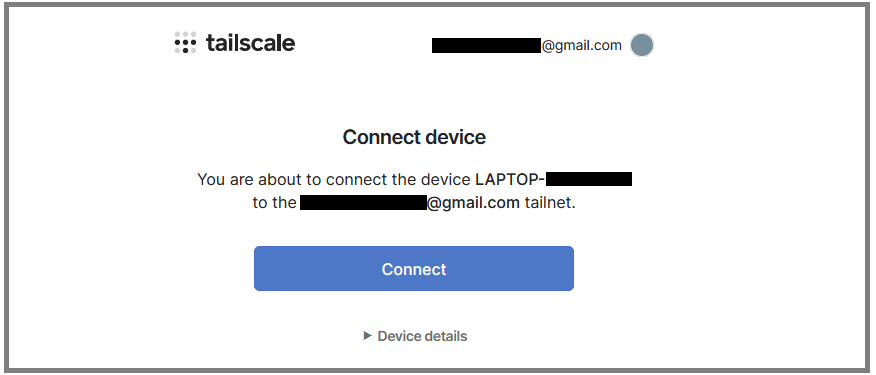

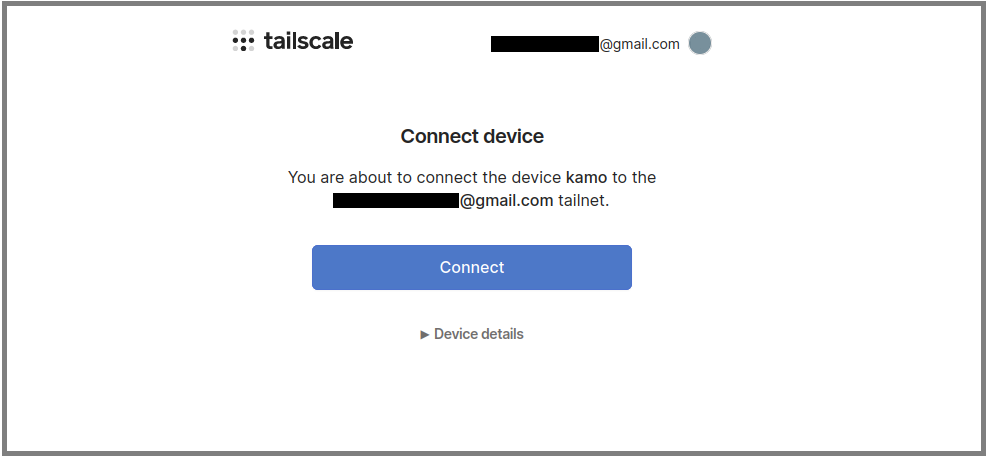

ログイン認証が成功するとWindowsデバイスがVPN接続待ちに移行します。ここで特に問題なければConnectボタンを押してVPN接続を実行します。

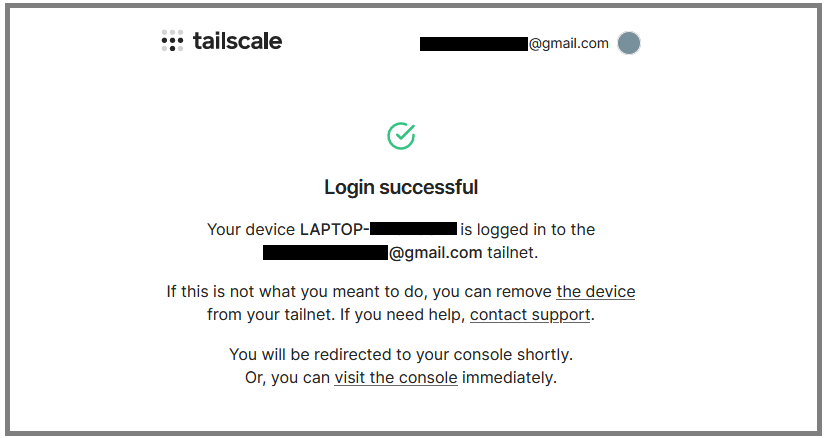

するとVPN接続が成功し、デバイス名としてWindowsのPC名(OSホスト名)がtailscaleのユーザーアカウントに紐づいたtailnetに登録されます。

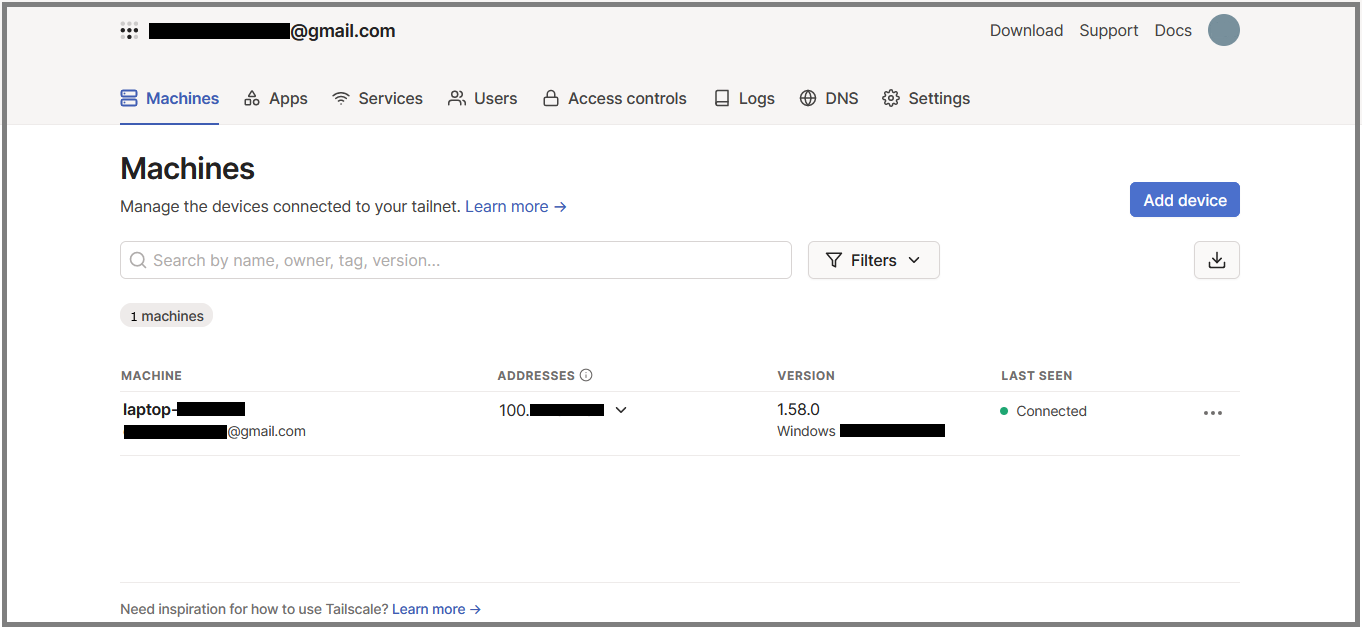

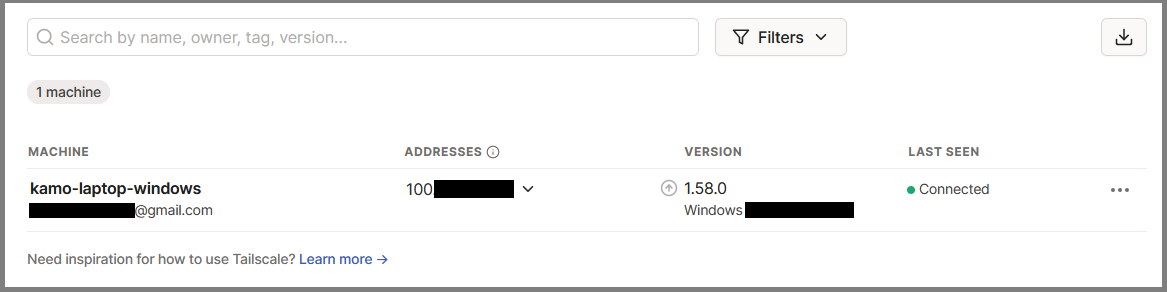

そのため、上図に表示されたvisit the consoleをクリックして管理画面を見ると、VPN接続したWindowsデバイスが登録されていることが確認できます。 接続状態も見ることができ、この時の状態はConnected(VPN接続済み)になるはずです。

以上により、WindowsデバイスのVPN接続ができました。

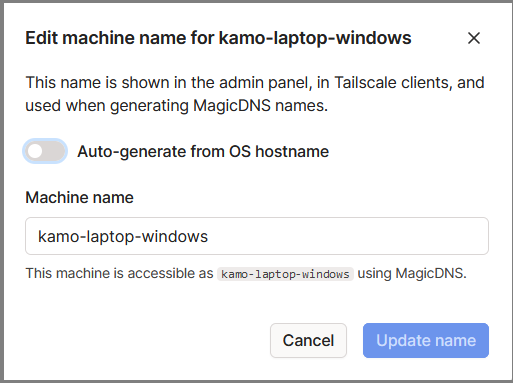

※この記事では、この後の説明の都合のため、Windows端末のデバイス名を上に掲載した図のホスト名kamo-laptop-windowsに変更します。

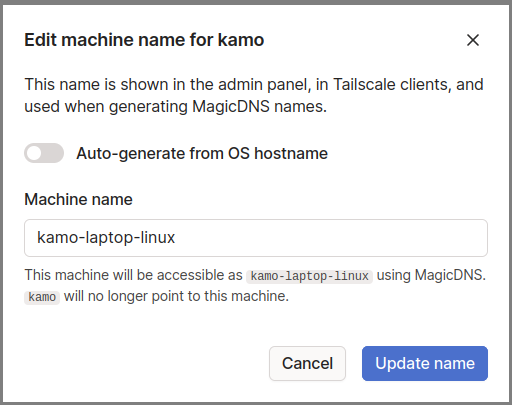

ホスト名は管理画面の端末一覧右端の・・・をクリックして表示される「Edit Machine Name」で変更できます。

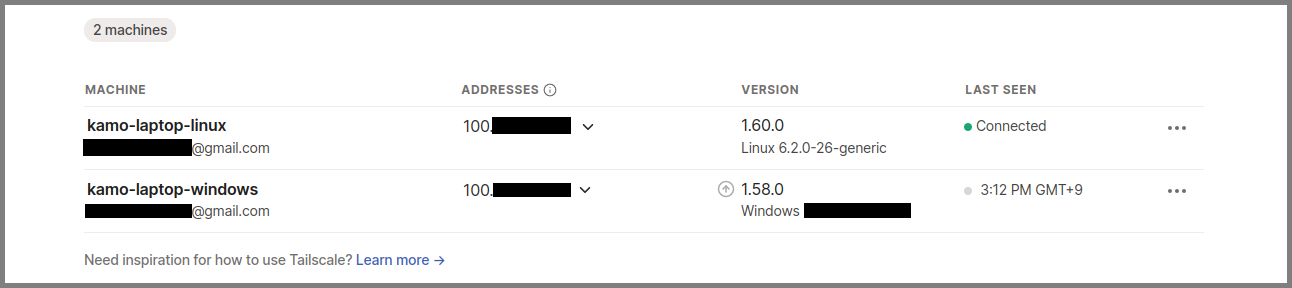

これでホスト名がkamo-laptop-windowsになりました。

Windowsのクライアント用tailscaleアプリのインストールとVPN接続は以上になります。

注意

VPN利用中は他のインターネット通信が上手く行かない場合があります。その場合は、tailscaleをDisconnectしてください。

接続後の設定確認

今後発生するかもしれないネットワークトラブルのために、tailscaleによって作成された仮想インタフェースや MagicDNS用のホストフィルタの設定を把握しましょう。

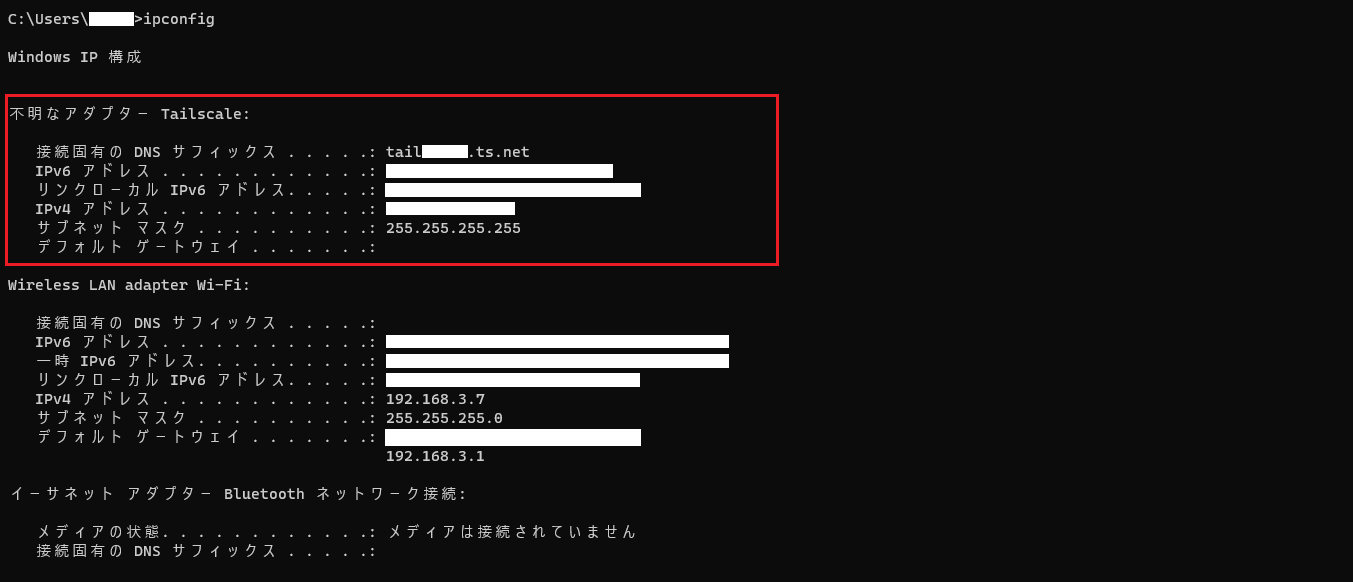

まず、仮想インタフェースを見てみます。

Windowsでは検索バーに「cmd」と入力してコマンドプロンプトを起動し、そのコンソール上でipconfigと入力することで システムが認識しているインタフェース(NIC)を表示できます。

tailscaleによってVPN接続をしているデバイスには上図のように、「tailscale」という名前の仮想インタフェースがあります。 そして、このtailscaleインタフェースにユーザーアカウントに紐づいたtailnet用のIPアドレスが割り振られていることが確認できます。

このIPアドレスはtailscaleの管理コンソール画面に表示されているデバイスのIPアドレス情報と同じものです。

つまり、このインタフェースはtailscaleが構築したVPN(tailnet)上のP2P通信で使用される仮想NICです。

そのため、パケットキャプチャをしてVPN上でパケットが正しく送受信されているか確認したい場合、このインタフェース名でフィルタリングして 見ると良いと思います。(とはいえ、何のパケットキャプチャソフトを使用するかによりますが。)

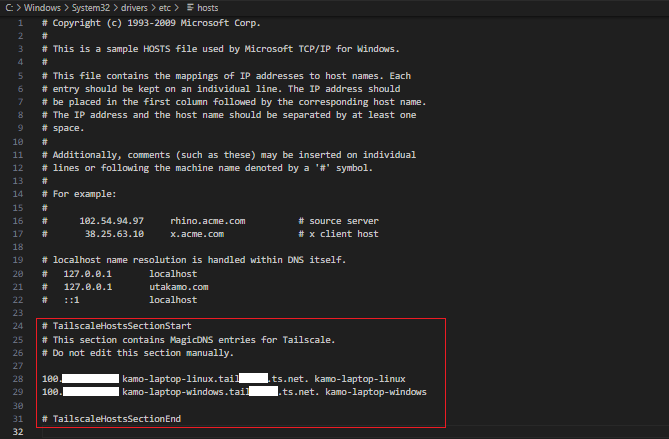

次に、MagicDNSに関係する名前解決設定を見てみます。

Windowsでは、C:/Windows/System32/drivers/etc/hostsに Tailscaleが管理するホスト設定が反映される場合があります。 # TailscaleHostSectionStartというコメント行以降の部分です。

ここにはtailnet内デバイス名とtailnet IPの対応が記載され、ホスト名アクセスに利用されます。

ただし、環境によって実装の見え方は異なるため、hostsに記載があることをもって MagicDNSの仕組みすべてを説明できるわけではありません。 実運用では、tailscale管理画面のDNS設定と合わせて確認するのが確実です。

hostsファイルの設定変更は悪用される危険性があるので、ホスト名変更を頻繁にしていると Windows Defenderなどのウィルス対策ソフトに攻撃と検知されて変更を元に戻される場合もあるようです。

tailscaleのデバイス名(ホスト名)変更をした際に変更後の名前でアクセスできない場合、このことを疑ってみてもいいかもしれません。

Coffee Break

私はよく自分のWindows PC上で、「うたカモ技術ブログ」のテスト用Webサーバーを立ち上げて、新しい記事の表示確認を行っています。 このとき、Windowsのhostsファイルのlocalhost(127.0.0.1/24)IPに対応するホスト名をutakamo.comに設定しています。 (なので、上に掲載しているhostファイルの内容中にutakamo.comの設定が存在するわけです。)

この設定により、私のPCのWebブラウザーで「utakamo.com」と入力すると、インターネット上に配置されている本番Webサーバーではなく、テスト用Webサーバー(127.0.0.1/24)にページ要求のHTTPリクエストが送信されるようになります。

これにより、本番用Webサーバーの「うたカモ技術ブログ」と同じURLでテスト用Webサーバーにアクセスできます。

WindowsのTailscaleはこの仕組み(hostsなどのOS側の名前解決機能)を活用して MagicDNS機能の一部を実現しています。

hostsファイルは便利な一方で、悪意のある操作によってホストに対応するIPアドレスが書き換えられる可能性があります。 その結果、知らず知らずに攻撃者のWebサーバーにアクセスしてしまうことも考えられます。

このような事態を避けるためには、定期的なアップデートの実施やWindows Defenderなどのウイルス対策ソフトを常に利用し、セキュリティに気を配ることが重要です。

【Ubuntu(Linux)】アプリインストールとVPN接続

クライアント用tailscaleアプリのインストール

補足

tailscaleのインストール方法は時間が経つと更新され、この記事の内容と一致しなくなる場合があります。 ここで紹介する手順を実施して失敗するようでしたら上記の公式サイトを見て下さい。

はじめに、curlコマンドをインストールします。※which curlを実行してみて、既にcurlがインストールされているようであれば、 ここはスキップしてください。

kamo@kamo:~$ sudo apt-get update kamo@kamo:~$ sudo apt-get install curl

次に以下のコマンドでインストールします。

kamo@kamo:~$ curl -fsSL https://tailscale.com/install.sh | sh

これでインストールできました。

VPN接続

インストールしたtailscaleを次のコマンドで起動します。

kamo@kamo:~$ sudo tailscale up To authenticate, visit: https://login.tailscale.com/a/xxxxxxxxxxx <--- Webブラウザで、ここに表示されたURLにアクセスする

すると、コンソール上にログインURLが表示されるので、そのURLに対してWebブラウザーでアクセスしてConnectボタンを押してください。

Login successfulと出ればOKです。

ログインした後に再度コンソールを見ると、Successと表示されていれば成功です。

kamo@kamo:~$ sudo tailscale up To authenticate, visit: https://login.tailscale.com/a/xxxxxxxxxxx Success.

これでUbuntu端末とtailscaleの連携ができました。ここで次のコマンドを実行し、 割り当てられたtailnetのIPv4アドレスを確認します。

kamo@kamo:~$ tailscale ip -4 100.10.20.30 <--- tailnet ip(4)が払い出されます

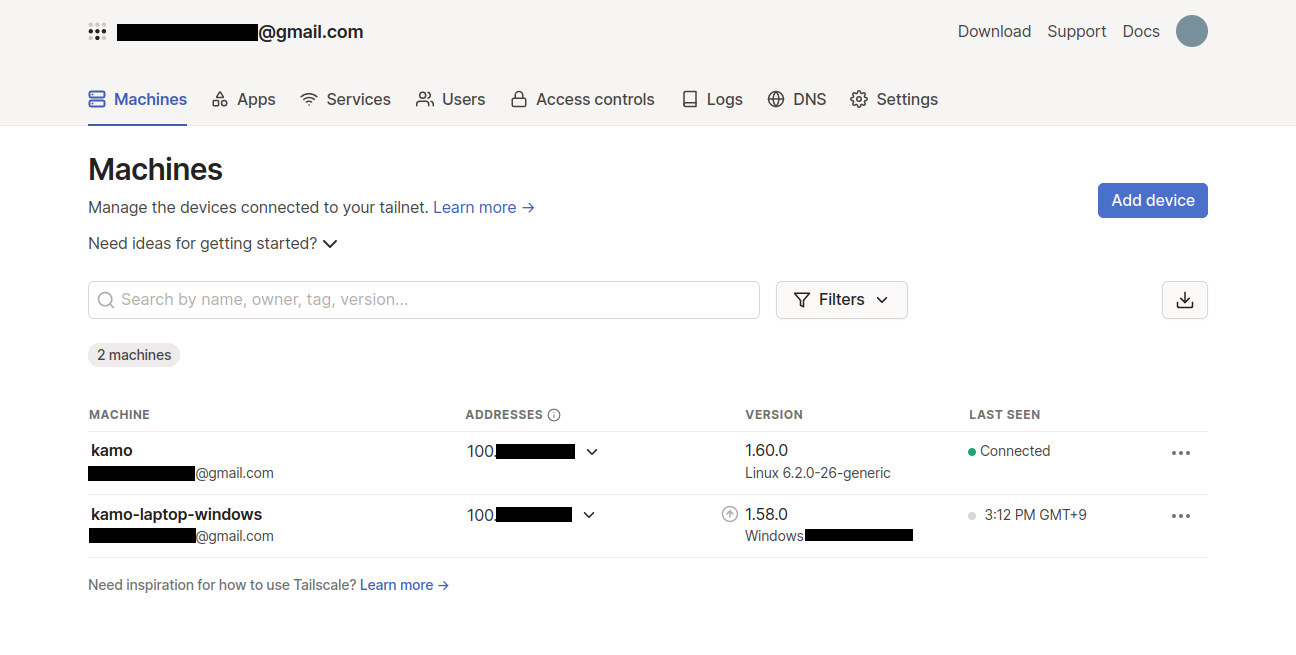

tailscaleの管理画面でもUbuntu端末の情報が確認できます。

これで接続完了です。

※この記事ではこの後の説明の都合のため、Ubuntu端末のホスト名をkamo-laptop-linuxに変更しています。 ホスト名の変更は管理画面の端末一覧右端の・・・をクリックして表示される「Edit Machine Name」で変更できます。

これでホスト名がkamo-laptop-linuxになりました。

UbuntuのtailscaleインストールとVPN接続は以上になります。

接続後の設定確認

今後発生するかもしれないネットワークトラブルのために、tailscaleによって作成された仮想インタフェースや MagicDNS用のホストフィルタの設定を把握しましょう。

まず、仮想インタフェースを見てみます。

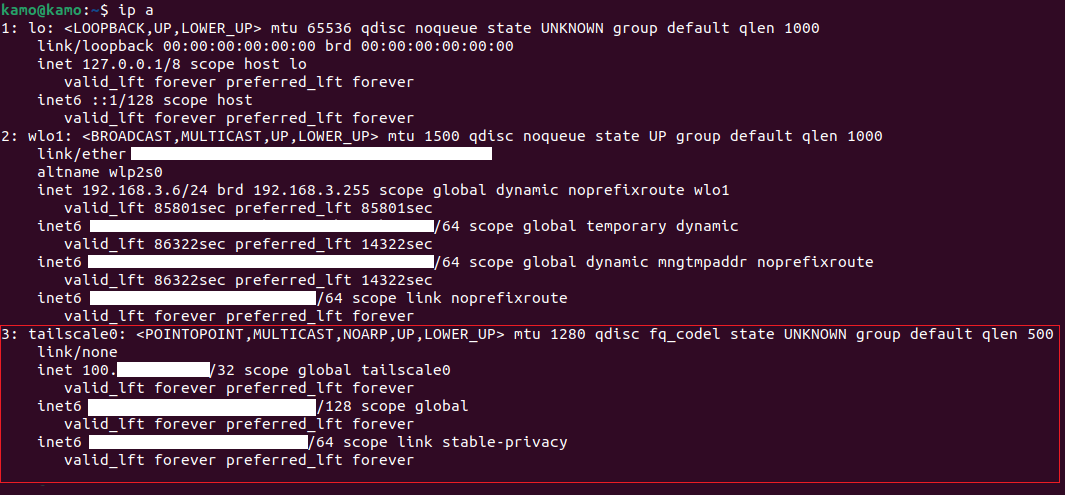

Ubuntuではターミナルでip a(またはifconfig)を実行すると、システムが認識しているインタフェース(NIC)を表示できます。

tailscaleによってVPN接続をしているデバイスには上図のように、「tailscale0」という名前の仮想インタフェースがあります。 そして、このtailscaleインタフェースにユーザーアカウントに紐づいたtailnet用のIPアドレスが割り振られていることが確認できます。

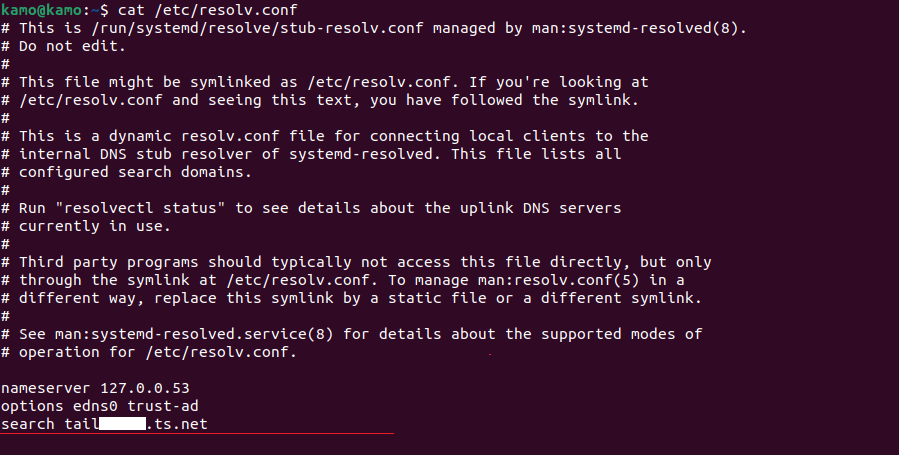

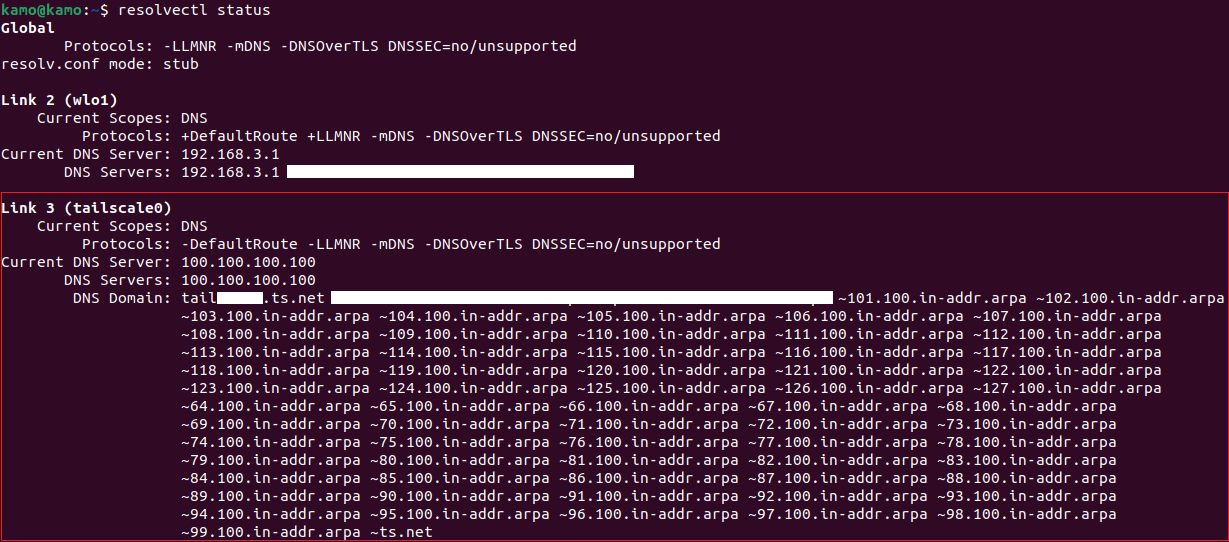

次に名前解決としてtailnetに対するDNS名前解決と他デバイスのホスト名とIPアドレスの対応関係を確認してみます。

まず、ユーザーアカウントに紐づいたtailnetへのドメイン修飾設定が/etc/resolv.confに記載されています。 (赤線部分です)

これにより、通信対象のホスト名(例えばkamo-phone)を指定してping kamo-phoneを実行すると、/etc/resolv.confに searchオプション付きで記載されているtailxxxx.ts.netをドメインとして修飾し、結果的にping kamo-phone.tailxxxx.ts.netでアクセスが実行されます。

この問い合わせは、Tailscaleが設定したDNS経路を通じて処理され、最終的にtailnet IPへ解決されます。

次に、tailnet内で見えているホスト名とIPアドレスを確認します。

tailscale statusを実行すると、現在認識できているノードのホスト名とtailnet IPを確認できます。

【Android】アプリインストールとVPN接続

クライアント用tailscaleアプリのインストール

今回取り上げる中でAndroidはインストールが一番簡単です。以下のGoogle Playからインストールボタンをタップするだけです。

接続方法も簡単なので、順に進めます。

VPN接続

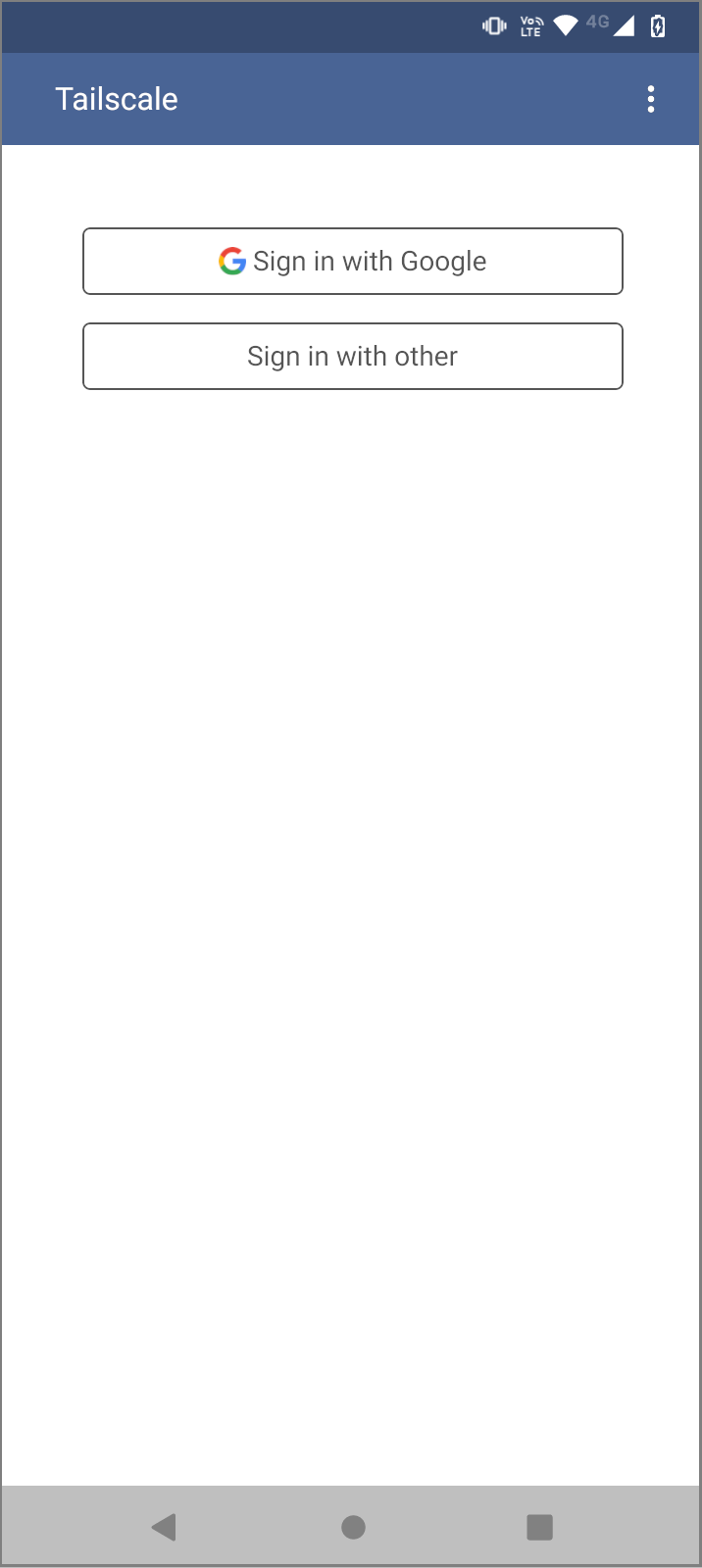

tailscaleをインストールできたら、アイコンをタップして起動します。すると、次のようにtailscaleサービスを開始するボタンGet Started

が表示されるのでこれを押します。

GoogleやMicrosoftアカウントでログインできるので読者の方が持っているであろうアカウントでログインします。 (私はGoogleアカウントを利用してログインしました。)

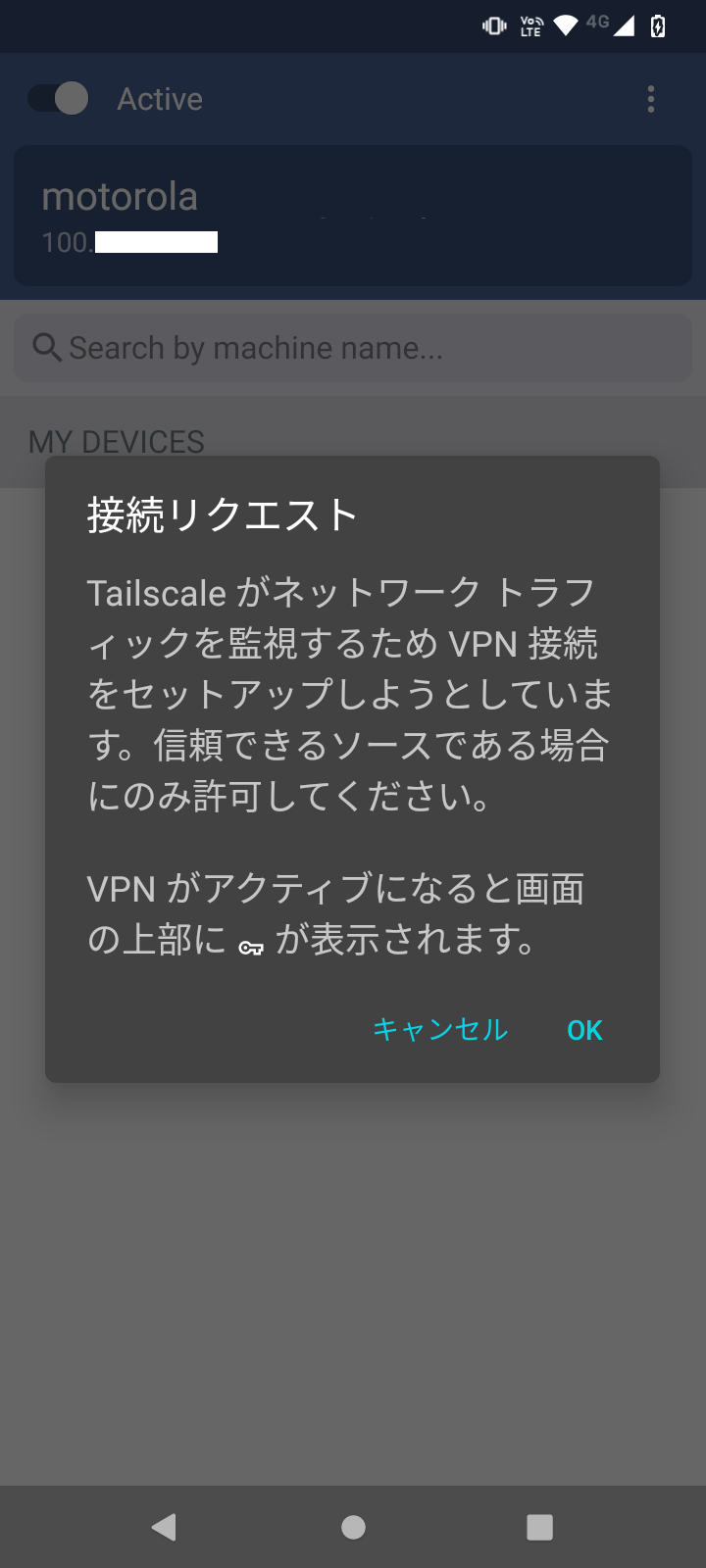

すると、tailscaleのダッシュボードが表示され、VPN接続をリクエストするか聞かれますので、問題なければOKを押します。

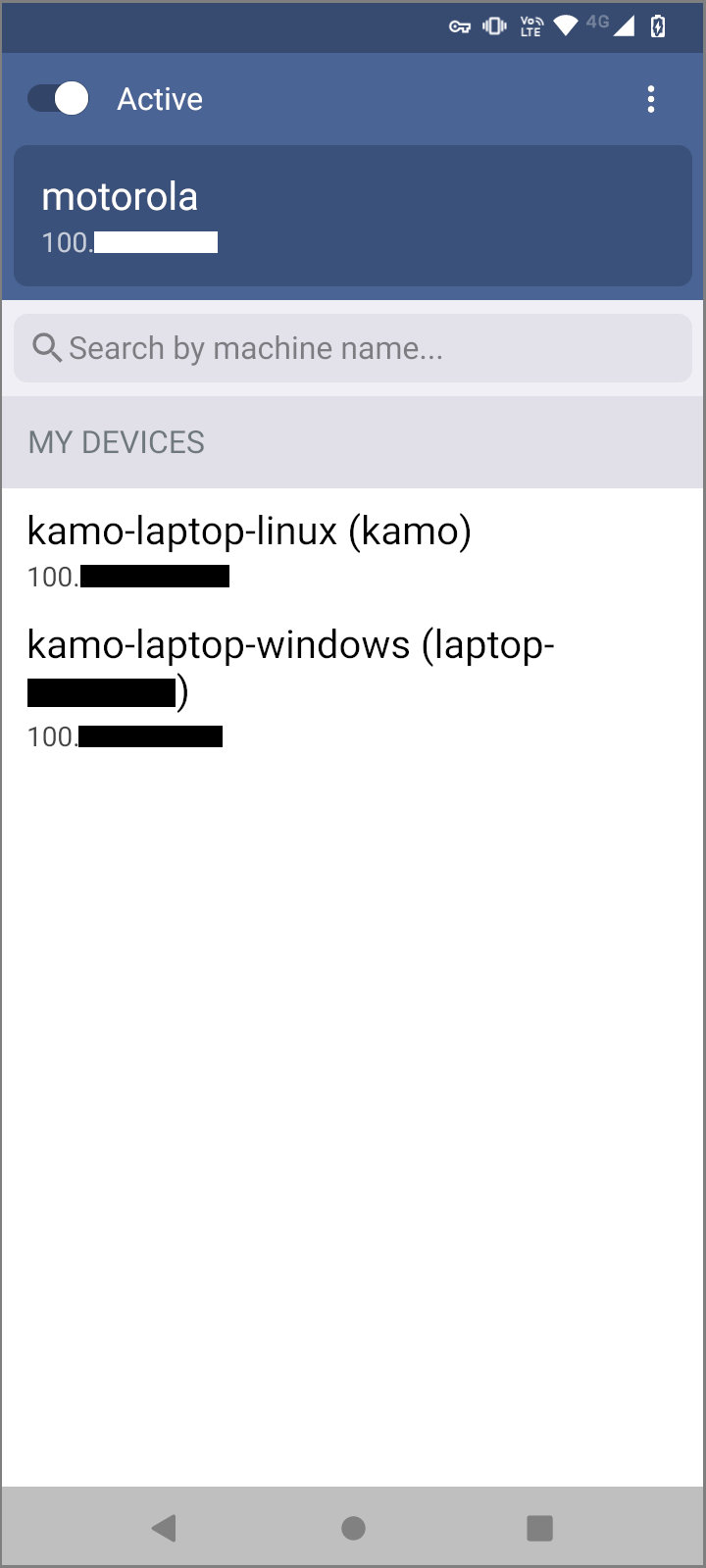

トグルが接続済みを表すActiveに倒された状態でダッシュボードが完全に表示されたら接続成功です。すでに登録済みのデバイスがある場合、これらがリスト表示されます。

Androidのネットワーク設定を確認するとVPN接続として、確かにtailscaleが使用されていることが分かります。

Android端末のtailscale接続は以上です。

tailscale利用中の注意点

tailscale利用中は特定のWebサービスとの通信ができない可能性があります。外出中で使用していて、電子決済などが 使えなくなった場合はtailscaleをOFFにすることで改善しないか確認してみてください。

使い方その1:tailscaleを利用してSSH接続

注意

ここではtailscaleの通信確認をするために最低限の設定でSSH接続をします。 実際のSSHの運用では、安全性を確保するために認証鍵(RSA暗号など)を設定することが強く推奨されます。 例え、tailscaleが提供する安全性が高いVPN(tailnet)環境内であっても、認証鍵を使用することは重要です。

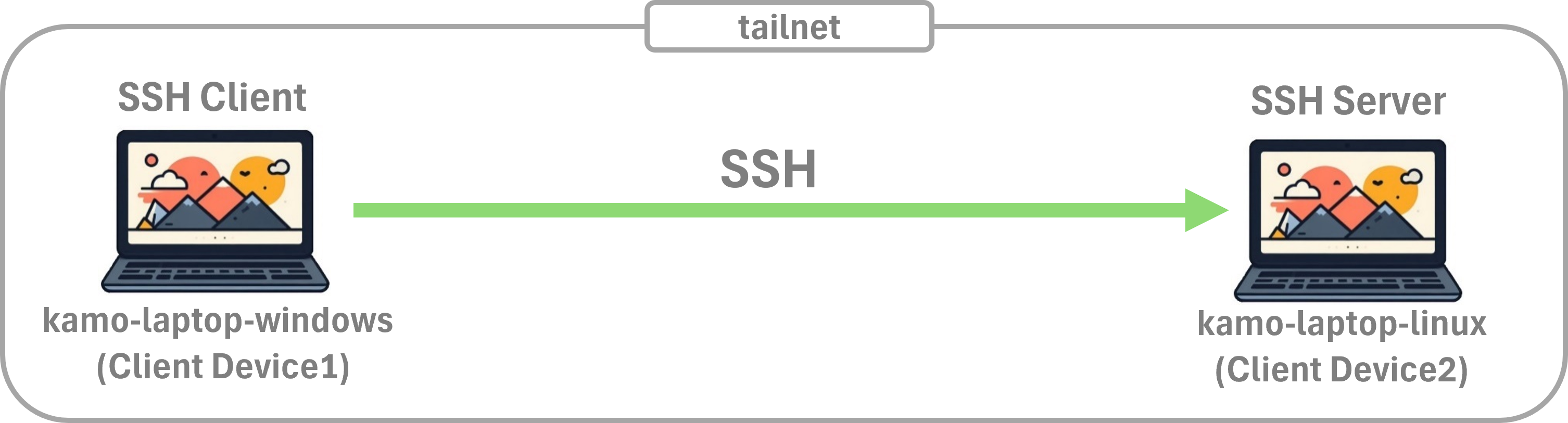

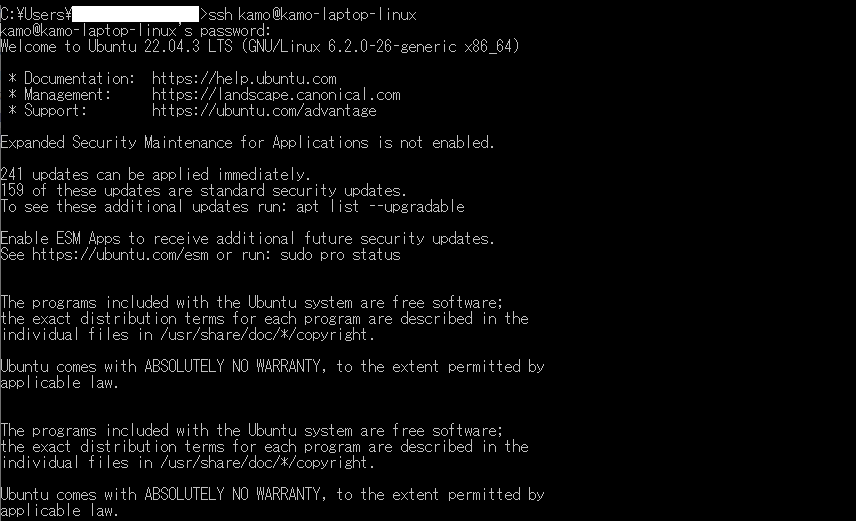

ここでは、tailnetに接続した端末同士でP2P通信をしてみます。

通信確認として、Windowsデバイスkamo-laptop-windowsからUbuntuデバイスkamo-laptop-linuxにSSH接続をしてみます。 (これらは前節までに紹介した内容でtailnetに接続したデバイスです。ホスト名は読者ご自身のものに置き換えて考えてください。)

手順は以下の通りです。

Ubuntu(SSH Server)側

まず、tailscaleを起動してUbuntuデバイスをtailnetに接続します。

kamo@kamo:~$sudo tailscale up

SSHサーバーを次のコマンドでインストールします。

kamo@kamo:~$sudo apt install openssh-server

ファイアウォールでSSH(22/tcp)を許可します。

kamo@kamo:~$sudo ufw allow ssh

最後に(停止していなければ)ファイアウォールを有効化し、SSH許可ルールが入っていることを確認したら完了です。

kamo@kamo:~$sudo ufw enable kamo@kamo:~$sudo ufw status Status: active To Action From -- ------ ---- 22/tcp ALLOW Anywhere 22/tcp(v6) ALLOW Anywhere (v6)

後はクライアントデバイスからSSH接続要求があるのを待ちます。

Windows(SSH Client)側

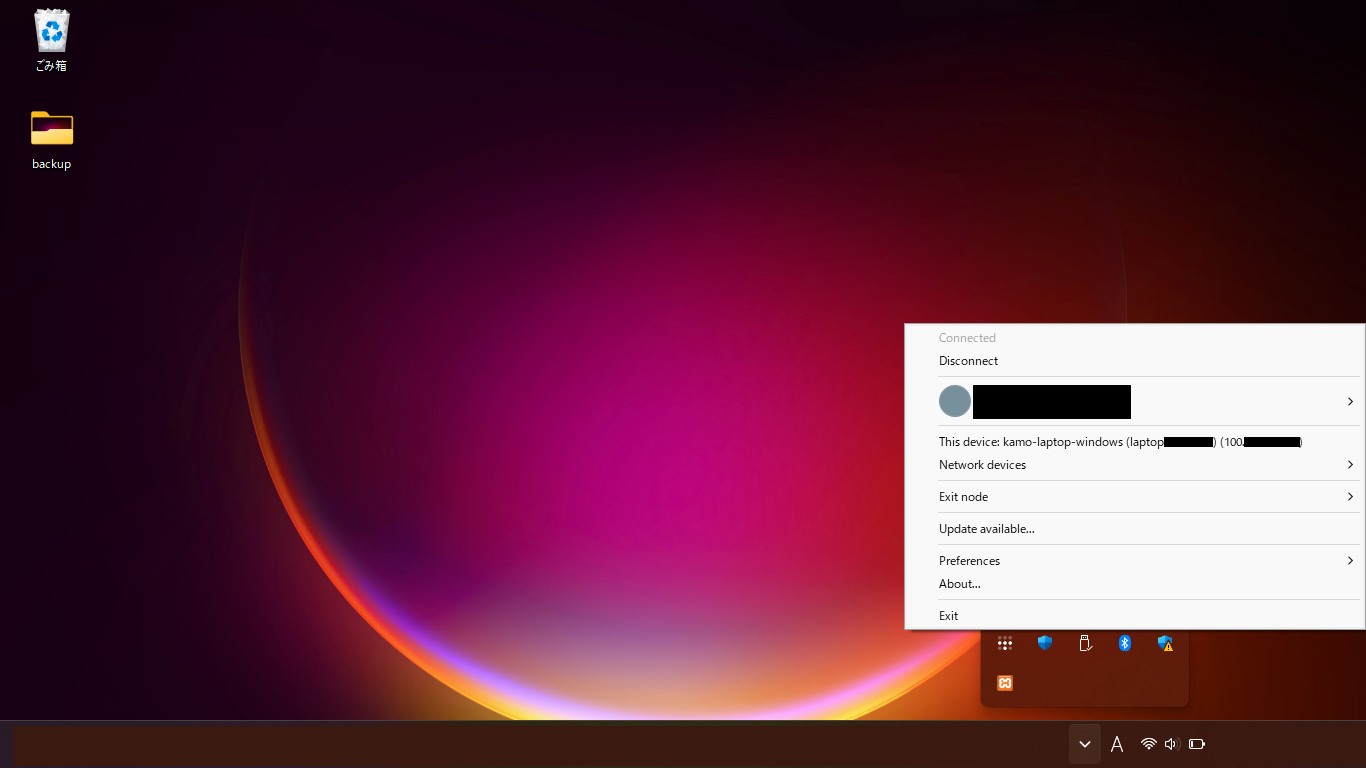

クライアントデバイスの方もまずtailnetに接続します。Windowsであれば通知領域の隠しアイコン(^)からtailscaleのアイコンをクリックします。

表示された画面で未接続状態であれば「Connect」をクリックして接続します。

次にコマンドプロンプトを開き、表示されたコンソール上でssh kamo@kamo-laptop-linuxなどとして アクセスします。

これでkamo-laptop-linuxに対してSSH接続ができました。

おわりに

今回はtailscaleの導入方法と一般的な使い方について紹介しました。

tailscaleを利用すれば、遠隔地にあるデバイスとのP2P通信を安全にできることが分かっていただけたかと思います。

また、この記事ではtailscaleのクライアントアプリを各デバイスにインストールすることで機器登録とtailnetへの接続をしていました。

しかし、機器によってはtailscaleアプリをインストールできない場合があります。そこで、OpenWrtなどのルーターが tailscaleに連携することで、そのルーターが管理するローカルネットワークに所属するデバイスをtailnetに参加させる方法があります。

これにより、tailscaleのクライアントアプリをインストールすることができないデバイスでも、tailscaleによるVPNの恩恵を得ることが可能です。

これに関しては、次の記事として書きたいと思います。

参考文献

- What is a tailnet? https://tailscale.com/kb/1136/tailnet

- MagicDNS https://tailscale.com/kb/1081/magicdns

- The Sisyphean Task Of DNS Client Config on Linux https://tailscale.com/blog/sisyphean-dns-client-linux

- Subnet routers and traffic relay nodes https://tailscale.com/kb/1019/subnets

- Exit Nodes (route all traffic) https://tailscale.com/kb/1103/exit-nodes